Policy Enforcement Point (PEP)

https://bookstack.soffid.com/books/xacml/page/policy-enforcement-point-pep

Descripción

El PEP, Policy enforcement point, es un componente de la gestión basada en políticas, donde se aplican las políticas. Es el componente que sirve de guardián para acceder a un recurso digital. El PEP encarga al PDP, Policy Decision Point, la tarea de decidir si autoriza o no al usuario basándose en la descripción de los atributos del usuario.

Configuración PEP

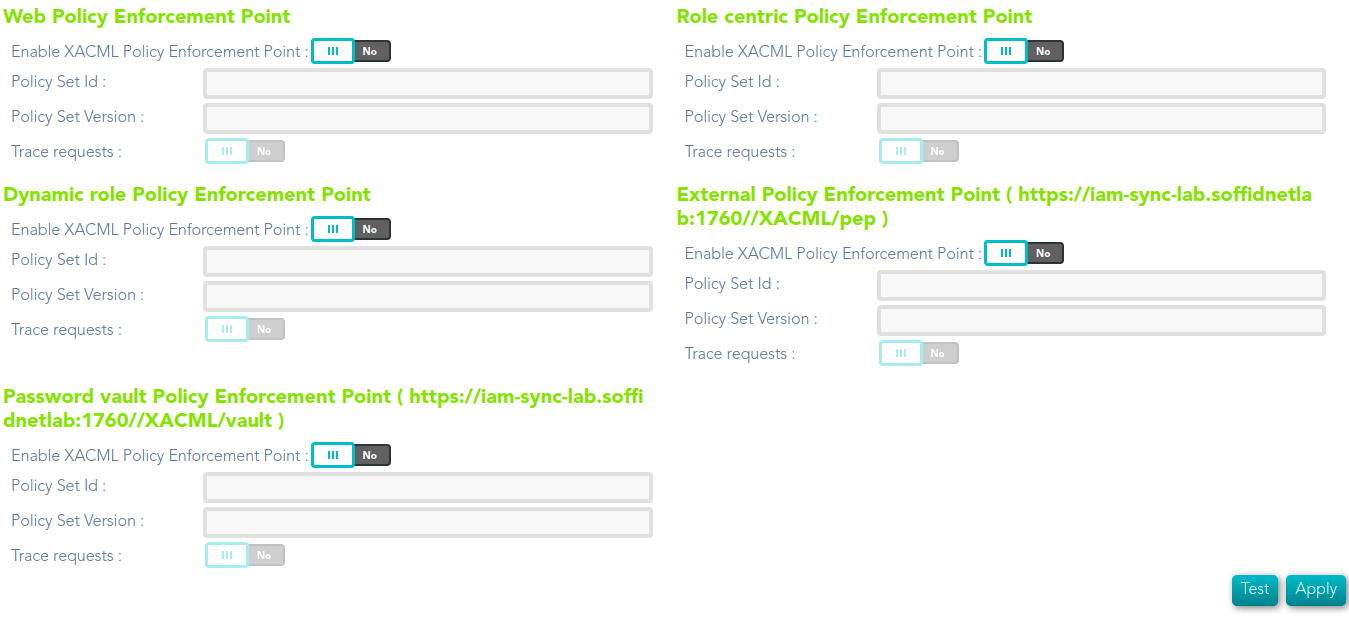

Soffid permite configurar diferentes puntos de aplicación de políticas, cada uno de los cuales puede utilizar un conjunto de políticas diferente.

- Web Policy Enforcement Point

- Role centric Policy Enforcement Point

- Dynamic role Policy Enforcement Point

- External Policy Enforcement Point

- Password vault Policy Enforcement Point

En esta formación nos vamos a centrar en Password vault Policy Enforcement Point

Screen

Attributos

- Enable XACML Policy Enforcement Point: seleccione la opción Yes para habilitar el PEP.

- Policy Set Id: identificador del conjunto de políticas.

- Policy Set Version: versión del conjunto de políticas a aplicar.

- Trace requests: seleccione la opción Sí para habilitar las trazas.

Policies enforcement points

Web Policy Enforcement Point

La política se aplicará cuando el usuario abra una nueva página Soffid. Con este PEP puede definir las reglas de acceso a las páginas Soffid.

| SUBJECTS | RESOURCES | ACTIONS | ENVIRONMENTS |

|

User |

Server URL |

Get Put Post |

Current Time Current Date Current DateTime |

Role centric Policy Enforcement Point

The policy will be enforced when the user login into Soffid. It will calculate the user authorizations as of the permissions that the user has assigned.

| SUBJECTS | RESOURCES | ACTIONS | ENVIRONMENTS |

|

User |

Soffid object Attributes

|

create update delete query |

Current Time Current Date Current DateTime |

Dynamic role Policy Enforcement Point

La política se aplicará cuando el usuario realice una acción para evaluar si tiene o no autorización. El usuario debe tener el rol apropiado y cumplir con la regla XACML.

Puedes usar ese PEP para dividir los permisos, por ejemplo, un grupo de soporte puede actualizar el permiso de un grupo específico de usuarios, y otro grupo de soporte puede actualizar los permisos de otro grupo de usuarios.

| SUBJECTS | RESOURCES | ACTIONS | ENVIRONMENTS |

|

User |

Soffid object Attributes (*)

|

create update delete query |

Current Time Current Date Current DateTime |

(*) Se permite el uso de «Selector de Atributos» para configurar la política de roles dinámicos,

External Policy Enforcement Point

PEP de propósito general. Llamando al servicio web, los clientes pueden hacer validaciones y averiguar si los usuarios tienen acceso.

| SUBJECTS | RESOURCES | ACTIONS | ENVIRONMENTS |

|

User |

Token Method Soffid object |

Get Put |

Current Time Current Date Current DateTime |

Password vault Policy Enforcement Point

La política se aplicará cuando se utilice el almacén de contraseñas.

| SUBJECTS | RESOURCES | ACTIONS | ENVIRONMENTS |

|

User |

Access level Account System Login Vault Folder Server URL |

setPassword queryPassword queryPasswordBypassPolicy launch

|

Current Time Current Date Current DateTime |