En esta formación nos vamos a centrar en **Password vault Policy Enforcement Point**

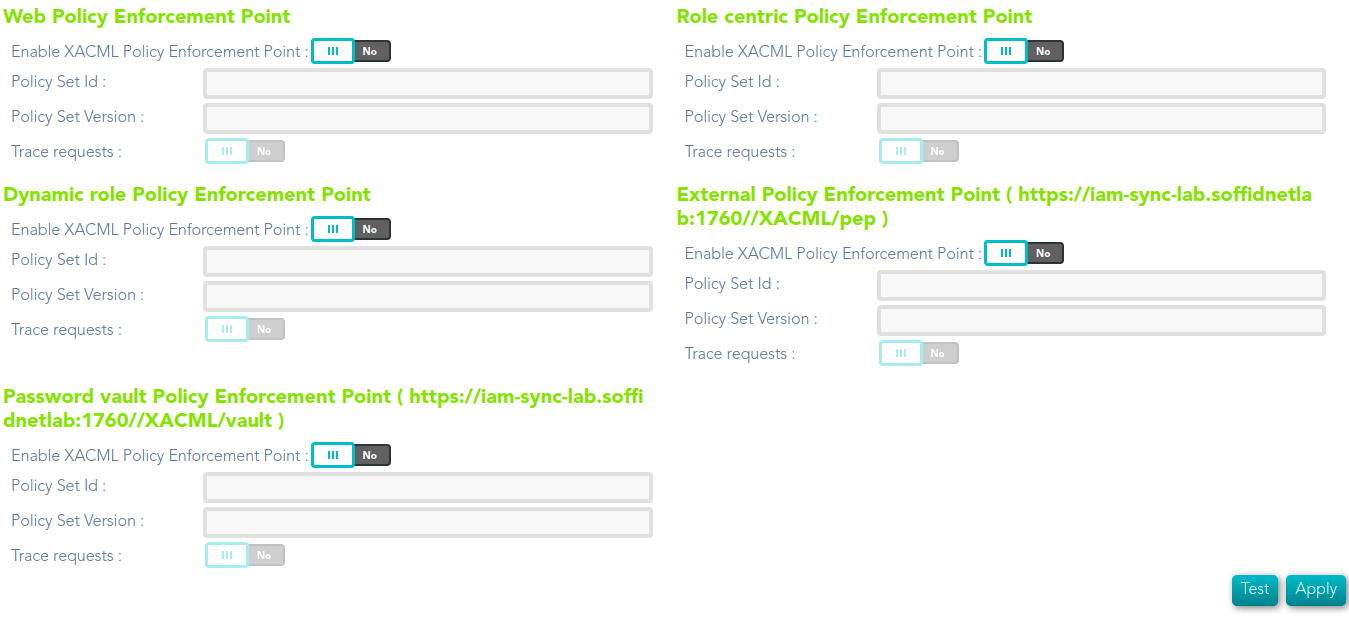

## Screen [](https://bookstack.soffid.com/uploads/images/gallery/2025-03/Dgr6fZVjNOtDZcB0-image.png) ## Attributos - **Enable XACML Policy Enforcement Point**: seleccione la opción Yes para habilitar el PEP. - **Policy Set Id**: identificador del conjunto de políticas. - **Policy Set Version**: versión del conjunto de políticas a aplicar. - **Trace requests**: seleccione la opción Sí para habilitar las trazas. ## Policies enforcement points ### Web Policy Enforcement Point La política se aplicará cuando el usuario abra una nueva página Soffid. Con este PEP puede definir las reglas de acceso a las páginas Soffid.| **SUBJECTS** | **RESOURCES** | **ACTIONS** | **ENVIRONMENTS** |

| User User attributes Account System Role Group Primary Gorup IP Address | Server URL | Get Put Post | Current Time Current Date Current DateTime |

| **SUBJECTS** | **RESOURCES** | **ACTIONS** | **ENVIRONMENTS** |

| User User attributes Account System Role Group Primary Gorup IP Address | Soffid object Attributes | create update delete query | Current Time Current Date Current DateTime |

| **SUBJECTS** | **RESOURCES** | **ACTIONS** | **ENVIRONMENTS** |

| User User attributes Account System Role Group Primary Gorup IP Address | Soffid object Attributes (\*) | create update delete query | Current Time Current Date Current DateTime |

| **SUBJECTS** | **RESOURCES** | **ACTIONS** | **ENVIRONMENTS** |

| User User attributes Account System Role Group Primary Gorup IP Address | Token Method Soffid object | Get Put | Current Time Current Date Current DateTime |

| **SUBJECTS** | **RESOURCES** | **ACTIONS** | **ENVIRONMENTS** |

| User User attributes Account System Role Group Primary Gorup IP Address | Access level Account System Login Vault Folder Server URL | setPassword queryPassword queryPasswordBypassPolicy launch | Country Current Time Current Date Current DateTime |